Aunque la mayoría de las experiencias dentro del juego en Roblox son tranquilas, ha...

PlisQ

Noticias PlisQ

Ciberdelincuencia cada vez más frecuente en los procesos de contratación

La contratación siempre es gratuita para los candidatos, por lo que no deben facilitar...

Consejos para no ser víctima del Bluesnarfing

Consejos para no ser víctima del Bluesnarfing ¿Conoces el 'bluesnarfing'? La Policía...

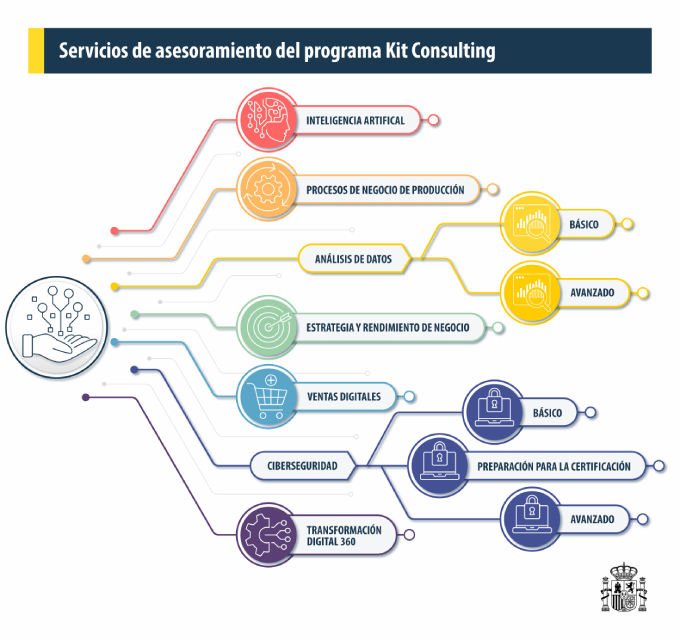

Nueva Categoría Kit Digital – Puesto de trabajo seguro

Se actualiza el Catálogo de Soluciones de Digitalización para las entidades comprendidas...

Ordenadores Kit Digital

Se amplía el Bono del Kit Digital para la adquisición de ordenadores TU ORDENADOR,...

Subvención Kit Digital para Asociaciones

Plisq le presenta la subvención del Kit Digital para Asociaciones, una oportunidad única...

Los 14 mejores bancos de imágenes gratuitos

¿Buscas imágenes de alta calidad sin coste alguno? Descubre los 14 mejores bancos de...

Ayudas a la mejora de la competitividad, innovación y digitalización del comercio

Actualizado el 15 de abril del 2024 La Oficina Acelera pyme de FADE, en colaboración con...

Acortador de URL

Desde los inicios de Internet, los enlaces han sido el principal medio de transporte de...

Directiva NIS 2

¿Qué es la Directiva NIS 2 (Network and Information Security 2)? La Directiva NIS 2...

Peligros del ‘juice jacking’ en puertos USB públicos

Juice jacking Los riesgos de conectar tu dispositivo a puertos USB en lugares públicos...

Plazos de implantación del bono Kit Digital

Hablamos de los principales plazos de implantación del bono Kit Digital en 2024. NUEVO:...

Me han hackeado la cuenta de Facebook ¿Qué debo hacer?

Facebook.com hackeado ¿Qué hago si me han pirateado Facebook? Me han hackeado la cuenta...

¿Cómo obtener reseñas en Google a través del código QR?

¿Cómo obtener reseñas a través del código QR? En la era digital, las reseñas en línea...

Ciberseguridad y emprendimiento: situación, nuevas oportunidades y desafíos

Volvemos a participar en charlas sobre tecnología donde nos han invitado a hablar sobre...

Autenticación del correo electrónico: Cómo funcionan conjuntamente SPF, DKIM y DMARC

SPF, DKIM y DMARC coordinan la defensa contra los spammers, el phishing y otros...

Se aplican nuevas normas a los remitentes de Email masivo

Es evidente que el correo electrónico se ha convertido en una parte esencial de la...

Equipamientos de red y almacenamiento – Villaviciosa

La semana pasa hemos presentado la actividad "Características para seleccionar el mejor...